Системы обнаружения компьютерных атак (IDS — Intrusion Detection Systems) — один из важнейших элементов систем информационной безопасности сетей любого современного предприятия, учитывая, как растет в последние годы число проблем, связанных с компьютерной безопасностью

Дмитрий Костров,

ЗАО «Эквант»

d.kostrov@equant.ru

Не рост и мощь, а разум

Сулит в войне победу.

Уильям Шекспир

Системы обнаружения компьютерных атак (IDS — Intrusion Detection Systems) — один из важнейших элементов систем информационной безопасности сетей любого современного предприятия, учитывая, как растет в последние годы число проблем, связанных с компьютерной безопасностью (рис. 1). Хотя технология IDS не обеспечивает полную защиту информации, тем не менее она играет весьма заметную роль в этой области. Краткая история вопроса, а также некоторые экспериментальные и коммерческие системы были рассмотрены в статье «Системы обнаружения вторжений» («BYTE/Россия», № 10’2001). Здесь же мы подробнее обсудим современные представленные на рынке продукты и направления дальнейшего развития IDS.

|

| Рис. 1. Рост числа проблем, связанных с компьютерной безопасностью, по данным CERT (http://www.cert.org).

|

Рынок систем IDS бурно развивается с 1997 г. Именно в это время компания ISS

(http://www.iss.com) предложила свой продукт

под названием Real Secure. Год спустя Cisco Systems (http://www.cisco.com),

осознав целесообразность разработки IDS, купила продукт NetRanger вместе с компанией

Wheel Group. Нельзя не упомянуть здесь и объединение SAIC и Haystack Labs в

Centrax Corporation (http://www.centrax.com).

Необходимо отметить, что обычные IDS своевременно обнаруживают только известные типы атак. Они работают в том же режиме, что и антивирусные программы: известные — ловятся, неизвестные — нет. Обнаружение неизвестной атаки — трудная задача, граничащая с областью систем искусственного интеллекта и адаптивного управления безопасностью. Современные IDS способны контролировать работу сетевых устройств и операционной системы, выявлять несанкционированные действия и автоматически реагировать на них практически в реальном масштабе времени. При анализе текущих событий могут учитываться уже произошедшие, что позволяет идентифицировать атаки, разнесенные во времени, и тем самым прогнозировать будущие события.

В 80-е годы большинство злоумышленников были экспертами в части взлома и сами создавали программы и методы несанкционированного проникновения в компьютерные сети; автоматизированные средства использовались редко. Сейчас появилось большое число «любителей», со слабым уровнем знаний в данной области, которые используют автоматические средства вторжения и эксплойты (exploit — вредоносный код, использующий известные ошибки в ПО и применяемый злоумышленником для нарушения нормальной работы программно-аппаратного комплекса). Иными словами, по мере усовершенствования автоматических средств вторжения снижались уровень знаний и квалификация большинства злоумышленников.

Существует много различных типов атак, и их можно ранжировать в соответствии

с возрастанием возможной опасности следующим образом:

- угадывание паролей

- репликационный код

- взлом паролей

- использование известных уязвимых мест

- отключение/обход систем аудита

- воровство данных

- back doors (специальные входы в программу, возникающие из-за ошибок при

ее написании или оставленные программистами для отладки) - использование снифферов и sweepers (систем контроля содержимого)

- использование программ диагностики сети для получения необходимых данных

- использование автоматизированных сканеров уязвимостей

- подмена данных в IP-пакетах

- атаки типа «отказ в обслуживании» (DoS)

- атаки на Web-серверы (CGI-скрипты)

- технологии скрытого сканирования

- распределенные средства атаки.

Теперь атака длится не больше нескольких секунд и может нанести очень чувствительный вред. Например, атака типа «отказ в обслуживании» может вывести из строя Web-магазин или online-биржу на длительное время. Такие атаки наиболее распространены, и способы защиты от них развиваются быстрыми темпами.

Цель любой IDS — обнаружить атаку с наименьшими ошибками. При этом объект атаки

(жертва) обычно хочет получить ответ на следующие вопросы.

- Что случилось с моей системой?

- Что подверглось нападению, и насколько опасна атака?

- Кто злоумышленник?

- Когда атака началась и откуда?

- Как и почему произошло вторжение?

Злоумышленник, в свою очередь, как правило, пытается узнать следующее.

·

- Что представляет собой цель атаки?

- Есть ли уязвимости и какие?

- Какой вред можно нанести?

- Какие эксплойты или средства проникновения имеются?

- Есть ли риск быть раскрытым?

Типы IDS

Надежда победить приближает победу,

уверенность в победе лишает нас ее.

Тит Ливий

В первую очередь в IDS используются различные способы определения несанкционированной активности. Хорошо известны проблемы, связанные с атаками через межсетевой экран (брандмауэр). Межсетевой экран разрешает или запрещает доступ к определенным сервисам (портам), но не проверяет поток информации, проходящий через открытый порт. IDS, в свою очередь, пытается обнаружить атаку на систему или на сеть в целом и предупредить об этом администратора безопасности, в то время как атакующий полагает, что он остался незамеченным.

Здесь можно провести аналогию с защитой дома от воров. Закрытые на замок двери и окна — это межсетевой экран. А сигнализация для оповещения о взломе соответствует IDS.

Для классификации IDS существуют различные способы. Так, по способу реагирования различают пассивные и активные IDS. Пассивные просто фиксируют факт атаки, записывают данные в файл журнала и выдают предупреждения. Активные IDS пытаются противодействовать атаке, например, переконфигурируя межсетевой экран или генерируя списки доступа маршрутизатора. Продолжая аналогию, можно сказать, что если сигнализация в доме включает звуковую сирену для отпугивания вора — это аналог активной IDS, а если подает сигнал в милицию — это соответствует пассивной IDS.

По способу выявления атаки различают системы signature-based и anomaly-based. Первый тип основан на сравнении информации с предустановленной базой сигнатур атак. В свою очередь, можно классифицировать атаки по типу (например, Ping-of-Death, Smurf). Однако системы данного типа не могут отлавливать новые, неизвестные виды атак. Второй тип основан на контроле частоты событий или обнаружении статистических аномалий. Такая система ориентирована на выявление новых типов атак. Однако недостаток ее — необходимость постоянного обучения. В примере с охраной дома аналогом такой более продвинутой системы IDS выступают соседи, которые знают, кто приходил к вам, внимательно смотрят за незнакомыми людьми и собирают информацию о нештатной ситуации на улице. Это соответствует типу anomalous IDS.

Наиболее популярна классификация по способу сбора информации об атаке: network-based,

host-based, application-based. Система первого типа работает по типу сниффера,

«прослушивая» трафик в сети и определяя возможные действия злоумышленников.

Поиск атаки идет по принципу «от хоста до хоста». Работа таких систем до последнего

времени была затруднена в сетях, где использовались коммутация, шифрование и

высокоскоростные протоколы (более 100 Мбит/с). Но недавно появились решения

компаний NetOptics (http://www.netoptics.com)

и Finisar (http://www.finisar.com) для

работы в коммутируемой среде, в частности, технологии SPAN-портов (Switched

Port Analyzer) и Network Tap (Test Access Port). Network Tap (в виде отдельного

устройства или встроенного в коммутатор блока) позволяет проводить мониторинг

всего трафика на коммутаторе. В то же время фирмы Cisco и ISS добились определенных

успехов в реализации таких систем в высокоскоростных сетях.

Системы второго типа, host-based,предназначены для мониторинга, детектирования и реагирования на действия злоумышленников на определенном хосте. Система, располагаясь на защищаемом хосте, проверяет и выявляет направленные против него действия. Третий тип IDS, application-based, основан на поиске проблем в определенном приложении. Существуют также гибридные IDS, представляющие собой комбинацию различных типов систем.

Работа современных IDS и различные виды атак

Общая схема функционирования IDS приведена на рис. 2. В последнее время появилось много публикаций о системах, называемых distributed IDS (dIDS). dIDS состоит из множества IDS, которые расположены в различных участках большой сети и связаны между собой и с центральным управляющим сервером. Такая система усиливает защищенность корпоративной подсети благодаря централизации информации об атаке от различных IDS. dIDS состоит из следующих подсистем: центральный анализирующий сервер, агенты сети, сервер сбора информации об атаке.

|

Рис. 2. Общая схема функционирования IDS.

|

Центральный анализирующий сервер обычно состоит из базы данных и Web-сервера, что позволяет сохранять информацию об атаках и манипулировать данными с помощью удобного Web-интерфейса.

Агент сети — один из наиболее важных компонентов dIDS. Он представляет собой небольшую программу, цель которой — сообщать об атаке на центральный анализирующий сервер.

Сервер сбора информации об атаке — часть системы dIDS, логически базирующаяся

на центральном анализирующем сервере. Сервер определяет параметры, по которым

группируется информация, полученная от агентов сети. Группировка может осуществляться

по следующим параметрам:

- IP-адресу атакующего;

- порту получателя;

- номеру агента;

- дате, времени;

- протоколу;

- типу атаки и т. д.

Несмотря на многочисленные упреки и сомнения в работоспособности IDS, пользователи уже широко применяют как коммерческие средства, так и свободно распространяемые. Разработчики оснащают свои продукты возможностями активного реагирования на атаку. Система не только определяет, но и пытается остановить атаку, а также может провести ответное нападение на атакующего. Наиболее распространенные типы активного реагирования — прерывание сессии и переконфигурирование межсетевого экрана.

Прерывание сессии наиболее популярно, потому что для этого не используются драйверы внешних устройств, таких, как межсетевой экран. В оба конца соединения, например, просто посылаются пакеты TCP RESET (с корректным номером sequence/acknowledgement). Однако уже существуют и описаны способы обхода такой защиты злоумышленниками (например, использование флага PUSH в пакете TCP/IP или использование трюка с current pointer).

Второй способ — переконфигурирование межсетевого экрана, позволяет злоумышленнику

узнать о наличии экрана в системе. Посылая большой поток ping-пакетов на хост

и видя, что через некоторое время доступ прекратился (ping не проходит), атакующий

может сделать вывод, что IDS провела переконфигурацию межсетевого экрана, установив

новые правила запрета ping на хост. Однако есть способы обойти и эту защиту.

Один из них заключается в применении эксплойтов до переконфигурирования межсетевого

экрана. Существует и более простой путь. Злоумышленник, атакуя сеть, может задавать

в качестве адреса отправителя IP-адреса известных фирм (ipspoofing). В ответ

на это механизм переконфигурирования межсетевого экрана исправно закрывает доступ

на сайты этих компаний (к примеру, ebay.com, cnn.com, cert.gov, aol.com), после

чего начинаются многочисленные звонки возмущенных пользователей в службу поддержки

«закрытых» компаний, и администратор вынужден отключить данный механизм. Это

очень напоминает отключение ночью автомобильной сигнализации, постоянные срабатывания

которой не дают уснуть жителям окрестных домов. После этого машина становится

намного доступнее для автомобильных воров.

Что могут и чего не могут системы IDS |

|

| Могут: | Не могут : |

| повысить защищенность сети; проводить мониторинг сетевого трафика за межсетевым экраном; проверять содержимое сетевого сообщения и определять тип атаки; выявлять изменения в файлах и директориях; выявлять необычное время и тип доступа к ресурсам. |

обеспечить полную защищенность сети |

При этом необходимо помнить, что уже существуют средства для выявления IDS,

работающих в режиме «прослушивания» трафика (http://www.securitysoftwaretech.com/antisniff/download.html);

кроме того, многие IDS подвержены атакам типа DoS (отказ в обслуживании).

Наиболее продвинулись в этой области «вольные» разработчики мира posix. Простейшие атаки используют уязвимости, связанные с использованием signature-based IDS. Например, использование одной из версий свободно распространяемого продукта Snort может быть сведено к нулю следующим образом. При попытке доступа к файлу /etc/passwd, где в UNIX хранятся имена пользователей, принадлежность к группам и shell, Snort использует следующую сигнатуру для выявления данной активности:

alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS 80 (msg:"WEB-MISC /etc/passwd";flags: A+; content:"/etc/passwd"; nocase; classtype:attempted-recon; sid:1122; rev:1;)

Однако можно просто поменять символы в запросе — GET /etc////passwd или /etc/rc.d/.././passwd и обойти эту сигнатуру.

Конечно, разработчики систем IDS уже давно учитывают эти изменения и отлавливают атаки, однако все еще встречаются плохо написанные сигнатуры атак.

Существуют атаки, основанные на полиморфном shell code. Данный код был разработан

автором http://ktwo.ca/ и основан на использовании

вирусов. Данная технология более эффективна против систем signature-based, чем

против anomaly- или protocol analysis-based. Полиморфный код использует различные

способы для обхода систем на базе string-matching (их можно найти по адресу

http://cansecwest.com/noplist-v1-1.txt).

Можно также вспомнить атаки, использующие фрагментацию пакетов, отказ сервиса IDS, разделение атаки между несколькими пользователями, кодировку атаки в кодировке ‘ebcdic’ с изменением типа терминала на ‘ebcdic’, реализацию атаки по зашифрованному каналу, подавление порта модуля слежения, изменение таблицы маршрутизации, чтобы избежать попадания трафика к системе обнаружения атак, и т. п.

Системы IDS используются для выявления не только внешних, но и внутренних нарушителей.

Их, как показывает практика, порой гораздо больше, чем внешних. Внутренние атаки

не относятся к общим типам атак. В отличие от внешних нарушителей, внутренний

— это авторизованный пользователь, имеющий официальный доступ к ресурсам интрасети,

в том числе к тем, на которых циркулирует конфиденциальная информация. Общая

же практика состоит в использовании служб информационной безопасности для защиты

периметра интрасети, при этом защите от внутренних угроз уделяется гораздо меньше

внимания. Здесь-то и помогают IDS. Настройка IDS для защиты от внутренних атак

— непростая задача; она требует кропотливой работы с правилами и профилями пользователей.

Для борьбы с внутренними атаками необходимо использовать комбинацию различных

IDS.

Советы по внедрению IDSЕсли компания решила использовать систему IDS, следующие шаги помогут

|

Компании и продукты

На рынке представлено несколько десятков коммерческих систем IDS, что обеспечивает выбор наиболее приемлемого решения. К сожалению, отечественные продукты пока отсутствуют, хотя две российские компании к концу этого года готовят выпуск своих систем обнаружения атак.

Ниже описаны продукты более двадцати компаний. По мнению автора, порядок их расположения в статье примерно соответствует степени известности в России.

Cisco Systems

Серия продуктов Cisco IDS содержит решения для различных уровней. В нее входят три системы 42xx версии v.2.2.1 (network-based), среди которых 4210 (рис. 3) оптимизирована для среды 10/100Base-T (45 Мбит/с), 4235 — для среды 10/100/1000Base-TX, (200 Мбит/с) и 4250 — для 10/100/1000Base-TX (500 Мбит/с).

|

Рис. 3. Внешний вид системы IDS 4210 Cisco Systems, установленной в стойку.

|

Подсистема IDS имеется в коммутаторе Сatalyst — Catalyst 6000 Intrusion Detection System Module (swithed-integrated network-based).

Cisco IDS Host Sensor 2.0 и Cisco IDS Host Sensor Web Server, разработанные компанией Entercept, обеспечивают защиту на уровне хоста (host-based). IDS на уровне маршрутизатора (Firewall Feature Set 12.1(4)T) способна отражать 59 наиболее опасных видов атак (система network-based). При использовании IDS на уровне межсетевого экрана PIX 535, 525, 515Е, 506Е, 501 (v.6.2.2) отражается более 55 наиболее опасных видов атак (система network-based). Управление системами защиты осуществляется с помощью CiscoWorks VPN/Security Management Solution (VMS) или Cisco IDS software version 3.1(2). Рис. 4 иллюстрирует работу сетевого сенсора Сisco при попытке узнать имена хостов.

|

Рис. 4. Работа сетевого сенсора Сisco при попытке узнать имена хостов.

|

Internet Security Systems

Компания ISS в свое время совершила резкий скачок в данной области и занимает ведущие позиции в части реализации систем обнаружения атак. Она также предлагает целое семейство решений для различных уровней.

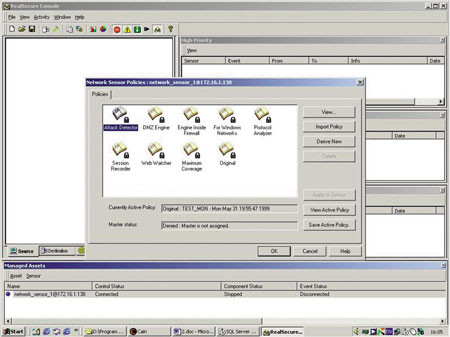

RealSecure Network Sensor — программное решение, предназначенное для установки на выделенный компьютер в критичном сегменте сети. Анализируя сетевой трафик и сопоставляя его с базой сигнатур атак, сенсор обнаруживает различные нарушения политики безопасности (рис. 5).

|

| Рис. 5. Выбор политики защиты для одного из сетевых сенсоров IDS фирмы ISS с использованием управляющей программы RealSecure Console.

|

Система RealSecure Gigabit Sensor обрабатывает более 500 тыс. пакетов в секунду, используя запатентованный алгоритм семиуровневого анализа, обнаруживает большое число атак, пропускаемых другими системами. Применяется главным образом в сетях, работающих с большой нагрузкой.

RealSecure Server Sensor позволяет обнаруживать атаки на всех уровнях, направленные на конкретный узел сети. Кроме того, может проводить анализ защищенности и обнаружения уязвимостей на контролируемом узле.

Программа RealSecure Desktop Protector (ранее называвшаяся BlackICE Agent) предназначена для обнаружения в реальном режиме времени атак, направленных на рабочие станции корпоративной сети.

RealSecure for Nokia — программно-аппаратное решение, разработанное компаниями ISS и Nokia. Оно объединяет все функциональные возможности RealSecure Network Sensor и Nokia IP Network Security Solutions. Система функционирует под управлением защищенной ОС IPSO, базирующейся на FreeBSD.

RealSecure Guard — программное решение, совмещающее в себе возможности межсетевого экрана и системы обнаружения атак в реальном режиме времени. Она устанавливается между защищаемым и открытым сегментами сети (так называемая inline-IDS) и анализирует весь проходящий через нее трафик в поисках запрещенных или опасных пакетов. Система может обнаруживать атаки как на сегменты сети, так и на отдельные, наиболее важные узлы.

Для управления перечисленными системами RealSecure используется модуль RealSecure SiteProtector, который служит основным компонентом централизованного управления и для систем Internet Scanner и System Scanner. Он ориентирован на применение в крупных, территориально распределенных сетях или в организациях, использующих одновременно несколько решений компании ISS.

Более простой модуль RealSecure WorkGroup Manager предназначен для управления только RealSecure Network Sensor, Gigabit Sensor, RealSecure Server Sensor и RealSecure for Nokia. Он может использоваться в отсутствие других решений ISS и при небольшом числе сенсоров в сети (до пяти).

RealSecure Command Line Interface предназначен для управления из командной строки только RealSecure Network Sensor и Gigabit Sensor. Этот модуль управления ориентирован на локальное использование.

Symantec

Продукты Intruder Alert и NetProwler (в настоящее время выпущены версии 3.6 и 3.5.1 соответственно) достаточно подробно описаны в упоминавшемся выше обзоре («BYTE/Россия», № 10’2001, с.14).

Enterasys Networks

Enterasys Networks — часть бывшей компании Cabletron Systems. Она выпускает IDS Dragon (типа network-based). Внутренняя архитектура шестой версии системы обладает повышенной масштабируемостью. Система включает компоненты Network Sensor, Squire Host Sensor, управляющий модуль с Wеb-интерфейсом Dragon Policy Manager и систему централизованного мониторинга безопасности сети в реальном масштабе времени Dragon Security Information Manager.

Computer Associates

Система eTrust Intrusion Detection (прежнее название SessionWall) предоставляет средства для защиты и мониторинга локальной сети. Этот высокоэффективный и достаточно простой программный продукт предоставляет возможности мониторинга, обнаружения атак, контроля за WWW-трафиком, ведения журналов. Обширная библиотека шаблонов атак eTrust Intrusion Detection регулярно обновляется, и с ее помощью автоматически определяются атаки, соответствующие шаблонам.

Система может использоваться как сниффер, кроме того, позволяет ограничить доступ к узлам Интернета с помощью правил, содержащих ключевые слова. eTrust также ведет количественный учет трафика в сети.

Обнаруживаются вирусы и опасные компоненты Java/ActiveX. Идентифицируются и регистрируются попытки пользователей подобрать пароль для входа в систему, что может впоследствии пригодиться для организационных решений руководства компании.

eTrust Intrusion Detection обеспечивает контекстный просмотр всех циркулирующих в локальной сети пакетов и их блокировку при наличии определенных администратором ключевых слов.

NFR Security

Компания была основана в 1996 году с целью разработки перспективных систем IDS.

Система NFR NID обеспечивает мониторинг сетевого трафика в реальном масштабе времени, выявляя подозрительную активность, различные атаки, запрещенное поведение пользователей в сети и различные статистические отклонения. Используемые сенсоры могут работать со скоростями 1 Гбит/с и 100 Мбит/с без потерь пакетов. В отличие от традиционных систем IDS (сравнение трафика с сигнатурами атак), NFR NID использует специализированную базу знаний, проверяет активность в сети с использованием известных эксплойтов, что дает возможность выявлять в трафике новые виды атаки — такие, как Code Red и Nimda.

NFR HID работает на уровне хоста, позволяет идентифицировать уязвимости и слабые политики безопасности, выявлять подозрительную активность пользователей, проводить мониторинг защищаемого хоста на уровне сетевых атак. Способна поддерживать до 10 тыс. хостов, что очень удобно в больших сетях. В системе используются два типа программ-агентов: Log Analysis Agent проводит мониторинг ядра и файлов сетевых журналов, включая syslogs. Network Node Agent осуществляет мониторинг сетевого трафика и выявляет DoS-атаки на защищаемый хост (отказ в обслуживании), атаки FTP password grabbing, Web phf attacks, CGI scans, BackOrifice scans и т. п. Хорошо подходит для работы в сетях с шифрованием и в коммутируемых сетях.

Tripwire

История развития компаний Tripwire и NFR, а также некоторые функциональные

особенности их продуктов изложены в том же обзоре в «BYTE/Россия»,

№ 10’2001. Отметим, что существуют три основных продукта этой компании,

названия которых говорят сами за себя (for Servers, for Network Devices и for

Web Pages). Их главная технологическая особенность — вычисление контрольных

сумм основных файлов и модулей.

Snort

Snort — облегченная система обнаружения вторжения. Программа анализирует протокол передачи, выявляет различные атаки, например, переполнение буфера, сканирование, CGI-атаки, попытки определения ОС и т. п. Snort использует специальные правила для поиска атак в трафике. Система проста в настройке и обслуживании, однако в ней довольно много приходится настраивать «руками», без удобного графического интерфейса.

Программа работает в трех режимах: sniffer, packet logger и network intrusion detection system. В первом случае система просматривает пакеты на сетевом уровне и выводит информацию о них на консоль, во втором — записывает файлы журнала на диск, в третьем — анализирует сетевой трафик на предмет совпадения сигнатур атак и сигнализирует о них.

Internetwork Research group, BBN Technologies

External Routing Intrusion Detection System (http://www.ir.bbn.com/projects/erids/erids-index.html)

— еще одна интересная система, разработанная для защиты от различных атак в

части маршрутизации для протокола BGPv4. Она создана группой Internetwork Research

group компании BBN Technologies. Система выполняет сбор сообщений BGP, анализ

данных, сравнение их с routing policy database и выделение атак и других злонамеренных

действий.

Intrusion Inc

Продукты серии NIDS, SecureNet, включают устройства, предназначенные для высокоскоростных сетей (SecureNet 5000 и 7000), защиты персонального компьютера (SecureNet 2000), а также систему мониторинга SecureNet Provider и специальное ПО SecureNet Pro.

Система SecureHost (host-based IDS) разработана для защиты ПК и серверов с помощью внедрения специальных сенсоров — программ-агентов. Агенты обеспечивают принятие решения при возникновении атаки в реальном масштабе времени в соответствии с принятой политикой защиты. Набор программ Intrusion SecureHost состоит из управляющей консоли на базе ОС Microsoft Windows 2000 Server и агентов, работающих в системах с Microsoft Windows NT, Windows 2000 или Sun Solaris 2.8.

Firestorm

http://freshmeat.net/projects/firestorm-ids/?topic_id=43

Высокоскоростная NIDS Firestorm, разработанная Джиани Тедеско и свободно распространяемая,

пока представлена в основном в качестве сенсора, работающего под управлением

ОС Linux. Особенности системы таковы:

- сбор информации идет с помощью библиотек libpcap, позволяющих перехватывать

пакеты из сетевого трафика; - система поддерживает правила, написанные для Snort;

- легко настраивается путем редактирования файла firestorm.conf;

- понимает режим работы stateful inspection (технология инспекции пакетов

с учетом состояния протокола); - готовит файлы журналов в формате ASCII или tcpdump;

- проводит корреляцию событий;

- выдает сигналы об атаке на удаленное устройство — консоль.

Однако (как это часто бывает с бесплатными программами) данная система подвержена атакам. Существует возможность атаки на данную систему, которая приведет к «зависанию» NIDS. Атака уже описана в лентах новостей, проблема оказалась в ошибке модуля обработки памяти.

Psionic Technologies

Продукт TriSentry (ранее Abacus Project tools) предназначен для повышения защищенности сети компании путем выявления различных атак. Система состоит из трех базовых компонентов: PortSentry, HostSentry и LogSentry. IDS предназначена для работы в UNIX-окружении.

PortSentry — простой детектор сканирования, который прекращает связь между хостом-жертвой и атакующим. Хост «сбрасывает» локальные маршруты, устанавливает динамические правила доступа и добавляет хост в специальные файлы TCP wrappers hosts.deny, причем все это происходит в реальном времени.

Программа HostSentry позволяет администратору безопасности выявлять необычную активность пользователей (Login Anomaly Detection, LAD).

LogSentry (прежнее название Logcheck) автоматически проводит мониторинг файлов системных журналов нарушений безопасности в почтовых системах. Этот набор программ, ранее поставляемых с TIS Gauntlet firewall, был существенно переработан для аудита более широкого спектра систем.

Lancope

Программно-аппаратный комплекс StealthWatch — мощная система для мониторинга, детектирования и реагирования на атаки в высокоскоростной среде. В отличие от традиционных систем, имеет архитектуру flow-based, которая позволяет выявлять новые атаки без обращения к базе данных существующих сигнатур. Новая архитектура обеспечивает углубленное выявление атак на основе аномальной активности, работу в высокоскоростной среде (от полного дуплекса 100 Мбит/с до 1 Гбит/с), а также значительно меньше реагирует на ложные атаки.

OneSecure

В системе The OneSecure Intrusion Detection and Prevention (IDP) компания предложила специальный механизм — Multi-Method Detection (MMD), который объединяет наиболее известные способы выявления уязвимостей.

Recourse Technologies

Компания предлагает два продукта: ManTrap обеспечивает защиту наиболее критичных серверов, ManHunt выявляет атаки на уровне сети, в том числе в гигабитном окружении. Используются распределенные сенсоры и центральный сервер обработки и принятия решений. При этом разработанная компанией методика ( zero-day) выявляет не только известные, но и новые атаки.

***

Продукты Emerald, NetStat, Shadow и Bro подробно рассмотрены в обзоре в «BYTE/Россия»,

№ 10’2001.

Новые веяния

Коммутаторы все шире используются в корпоративных сетях, поскольку они обладают большей пропускной способностью по сравнению с концентраторами и защищают от атак с использованием программ-снифферов для перехвата конфиденциальной информации. Тем не менее проблемы с применением NIDS сохраняются. Существуют коммутаторы с зеркалированием портов (SPAN-порты), которые копируют данные, проходящие через коммутатор, на выделенный порт. Теоретически с помощью SPAN-порта возможно проверить весь поток данных, однако если объем зеркалируемого трафика превысит допустимый предел, то начинаются потери пакетов.

Сейчас уже существуют решения для гигабитной сети, но есть еще одна проблема — шифрование. Сегодня ни один уважающий себя администратор не работает удаленно со своими системами без SSH или SSL, а поскольку передача данных идет в шифрованном виде, проблема использования IDS остается. Она заключается в невозможности расшифровать весь трафик и, как следствие, проверить сигнатуры атак. В ближайшем будущем практически все производители (если они хотят занимать достойное место на рынке IDS) доработают свои продукты для применения в гигабитной сети.

Еще один вопрос — сбор информации и ее анализ. Даже самый серьезный специалист по безопасности — тоже человек и может не заметить некоторых деталей, которые скроют от него подготовку или проведение атаки на хост компании. Начаты проекты Spice и Spade, направленные на развитие технологии выявления аномальной активности, и они должны помочь в решении данной проблемы.

Несомненно, что IDS развиваются в направлении сбора и корреляции информации. При этом информация должна поступать от разнообразных источников (сенсоров). Скорее всего, различия между NIDS и HIDS постепенно исчезнут, и в дальнейшем будут созданы системы централизованного управления с возможностями принятия решения (хотя бы в простых случаях), что заметно снизит нагрузку на администраторов, ответственных за безопасность компьютерных сетей.